Appliance Log Manager

L’appliance LOG Manager replica su di essa tutti gli eventi dei sistemi configurati,

permettendo di consultare anche in fase successiva ciò che è accaduto su PC e server

(firewall, switch, hypervisor, etc..).

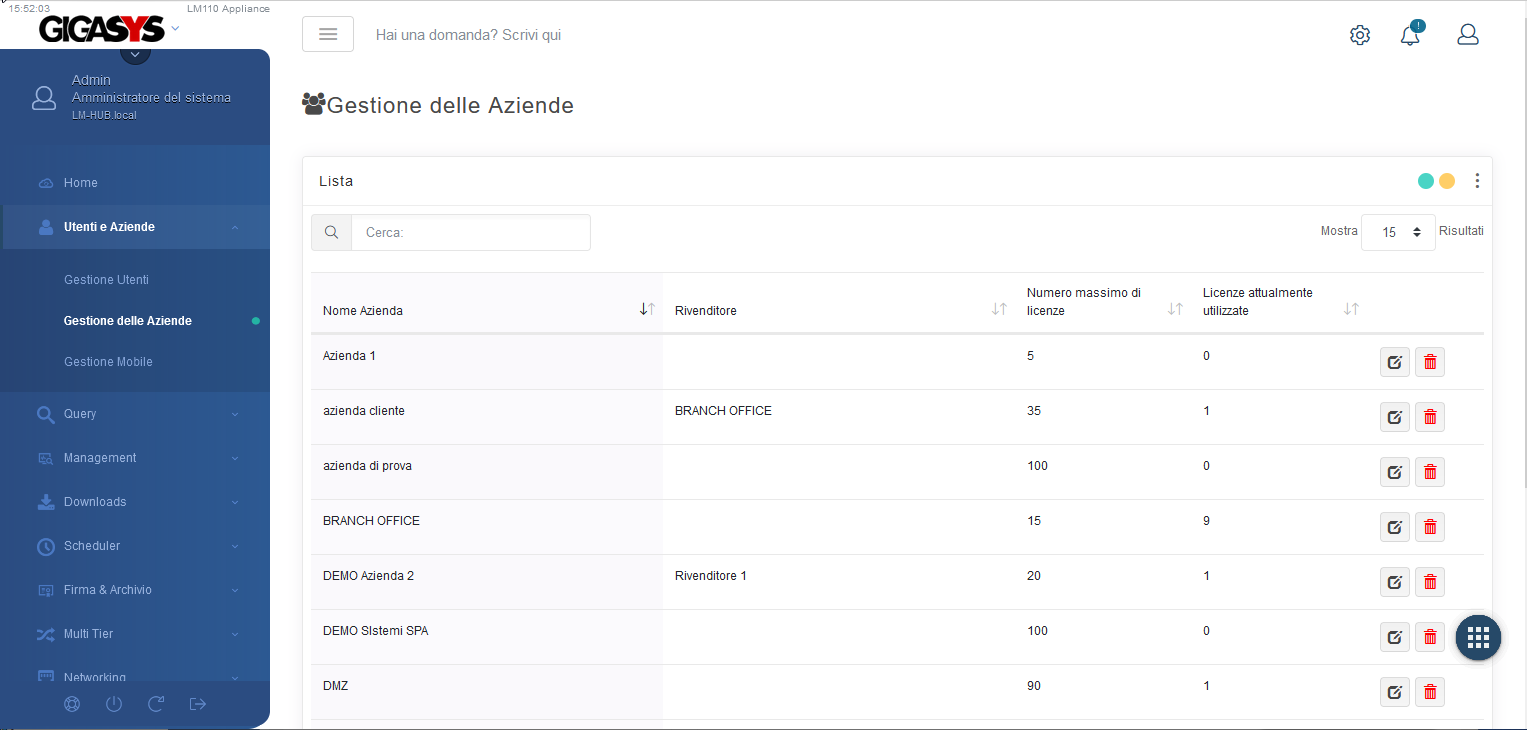

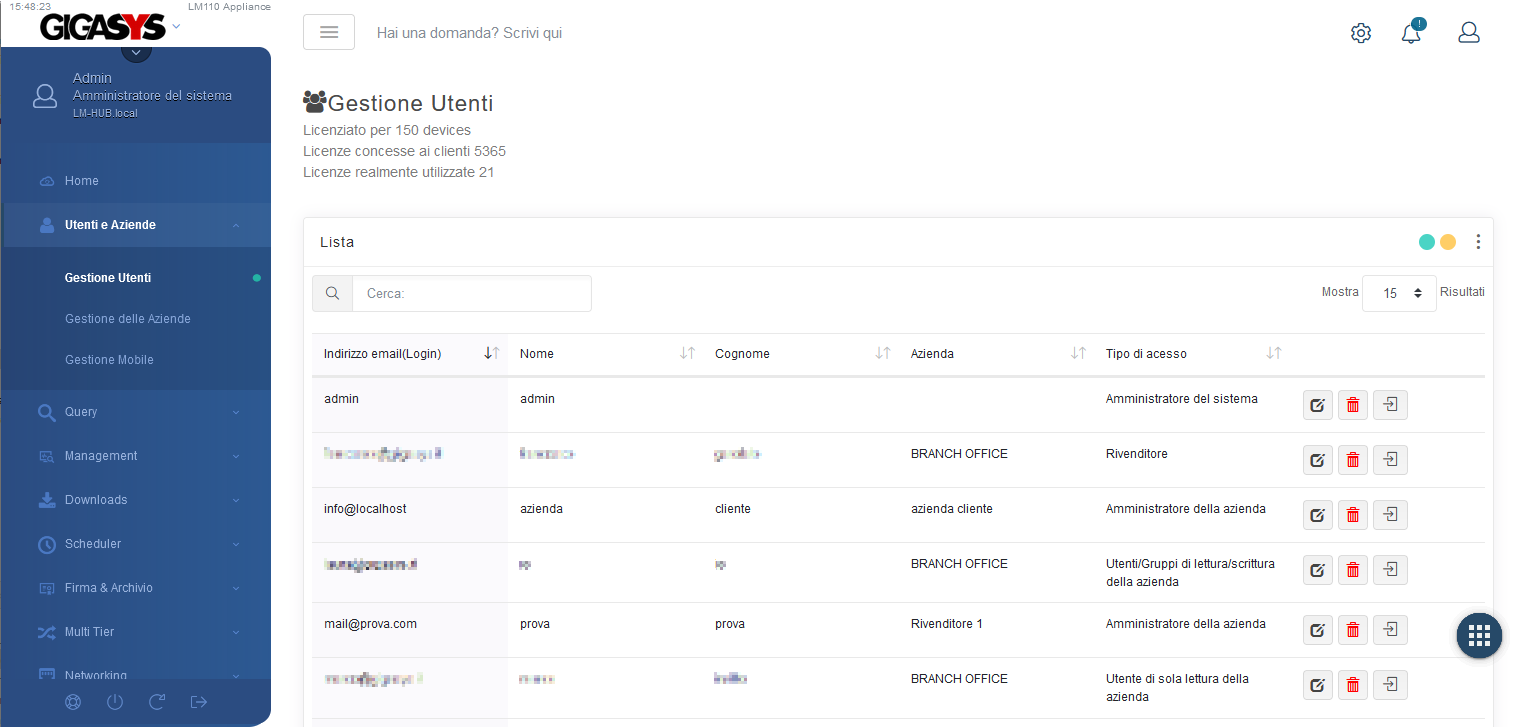

L’interfaccia di ricerca anche in italiano e accessibile con un normale browser e l’accesso

multiutenza permette di disporre di profili differenti a seconda del ruolo che si

desidera

associare alle singole utenze.

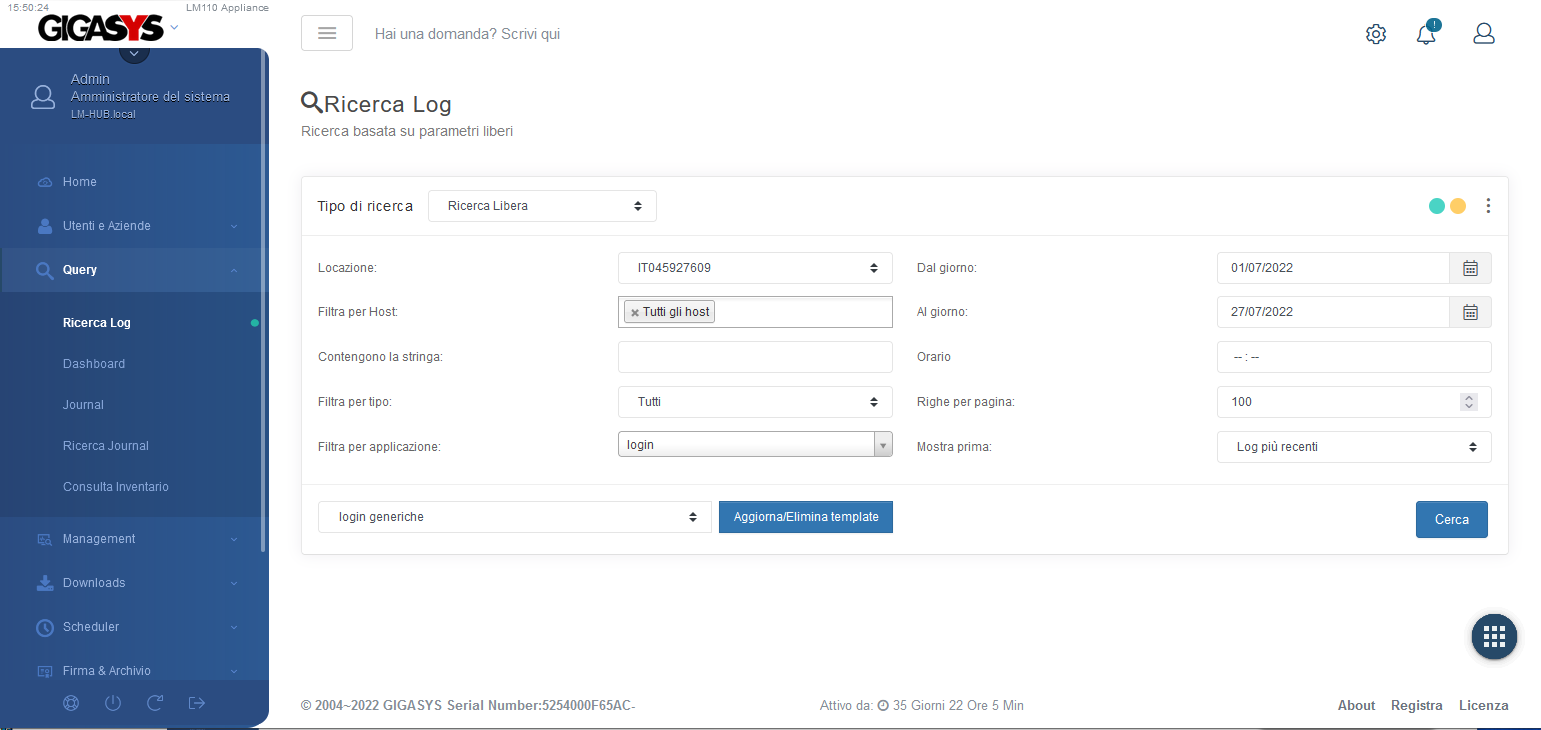

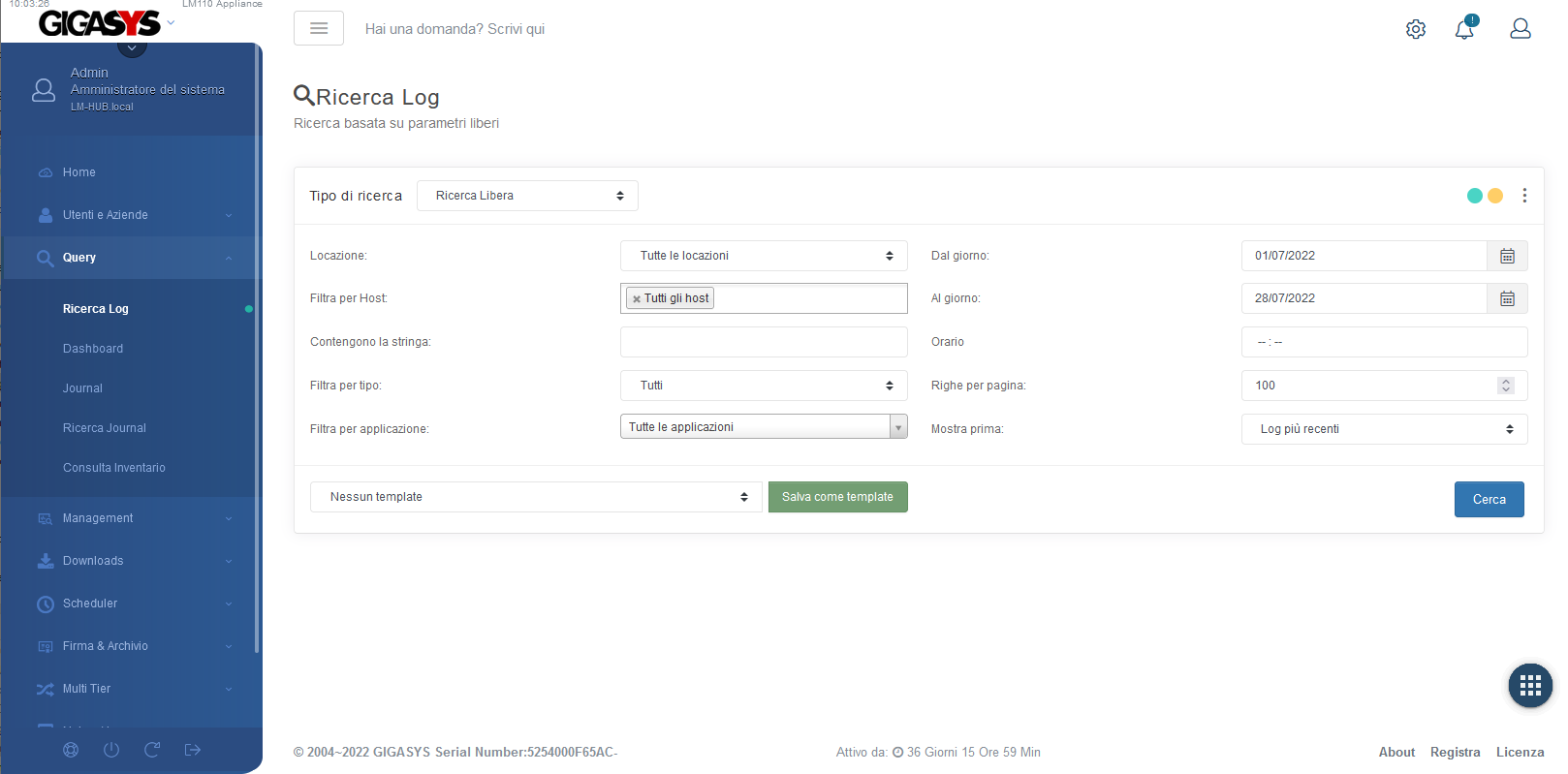

Oltre ai report standard disponibili con l’appliance ( ad esempio: login/logout, accesso ai

files, errori) è possibile trasformare qualunque connubio di parametri di ricerca in un

report personalizzato che diventerà disponibile nell’apposito menù in totale autonomia.

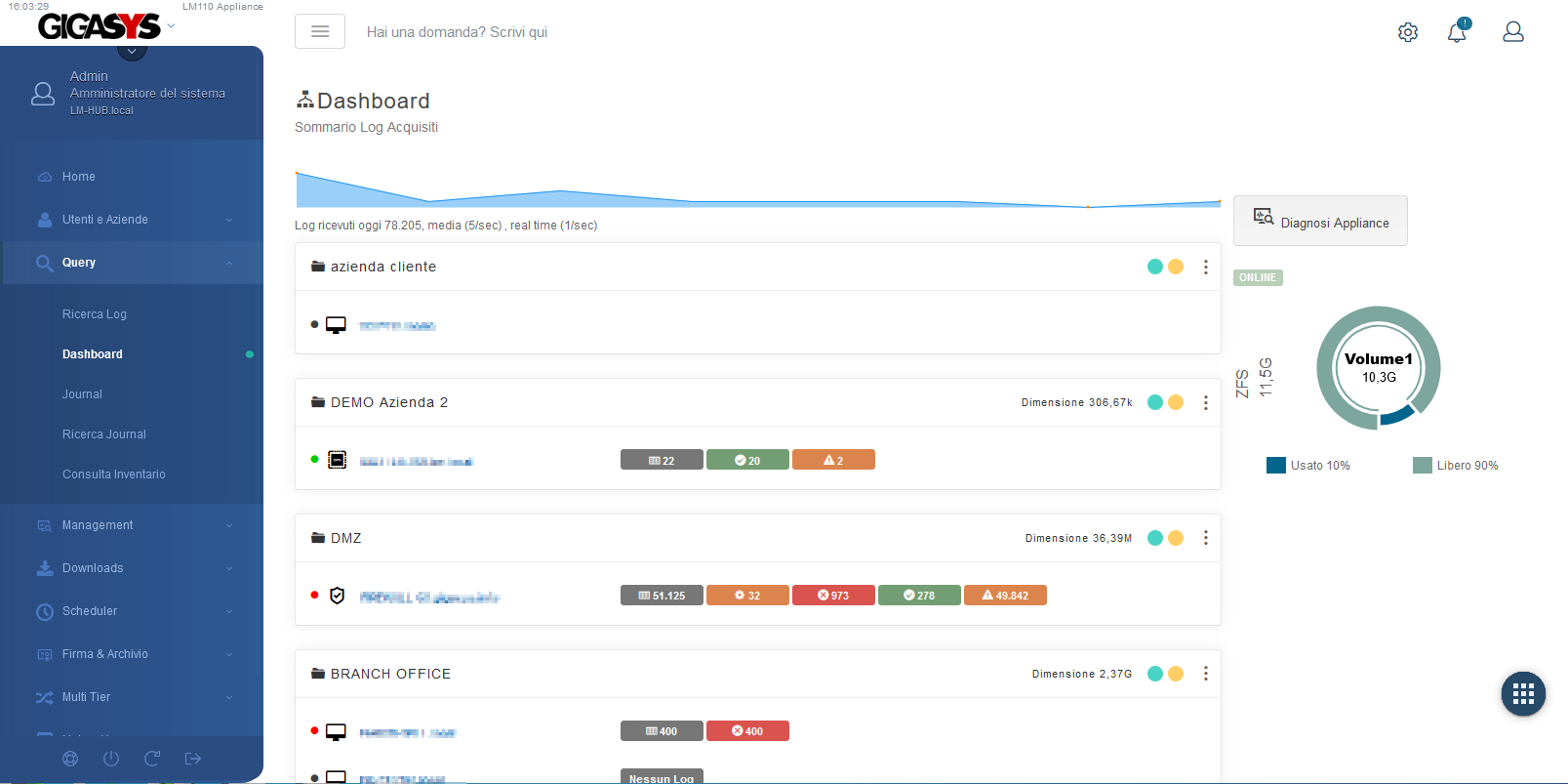

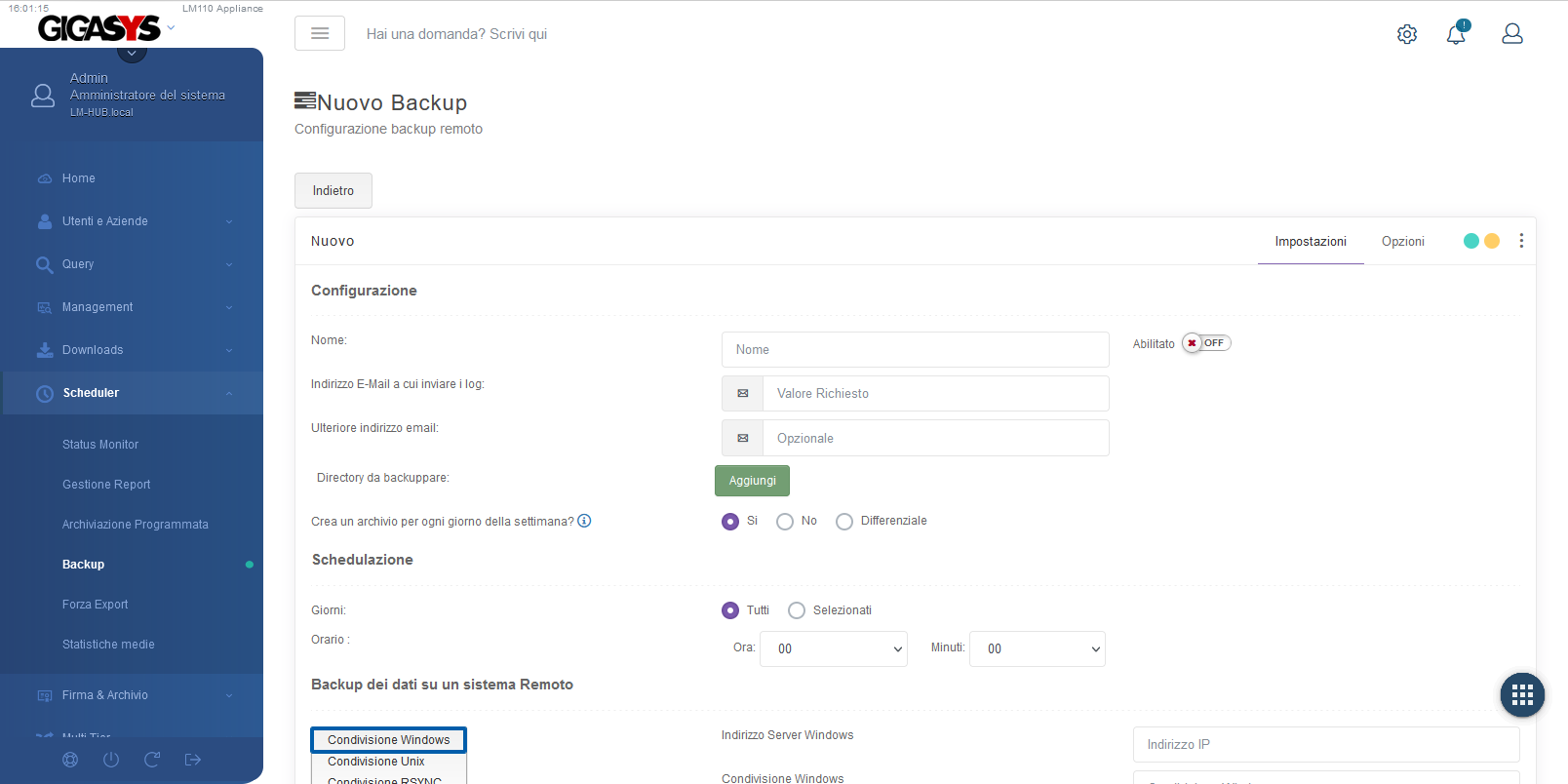

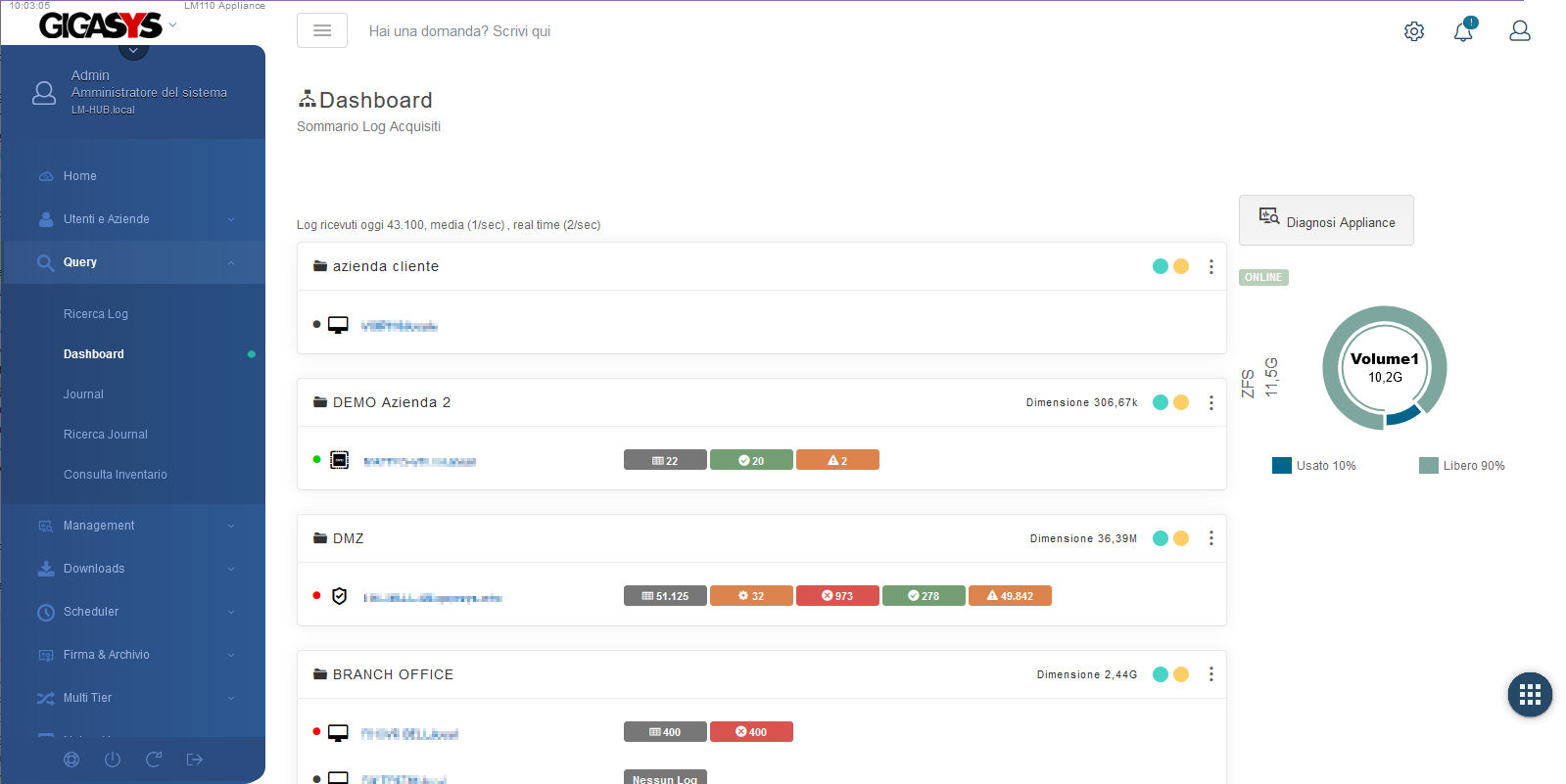

Acquisizione, conservazione e gestione automatizzata dei log

Il Log Manager replica su di esso in tempo reale tutti i log Event dei sistemi configurati, tenendo traccia del nome macchina, applicazione, tipologia di log, oltre all’orario, la data e ovviamente l’evento stesso.

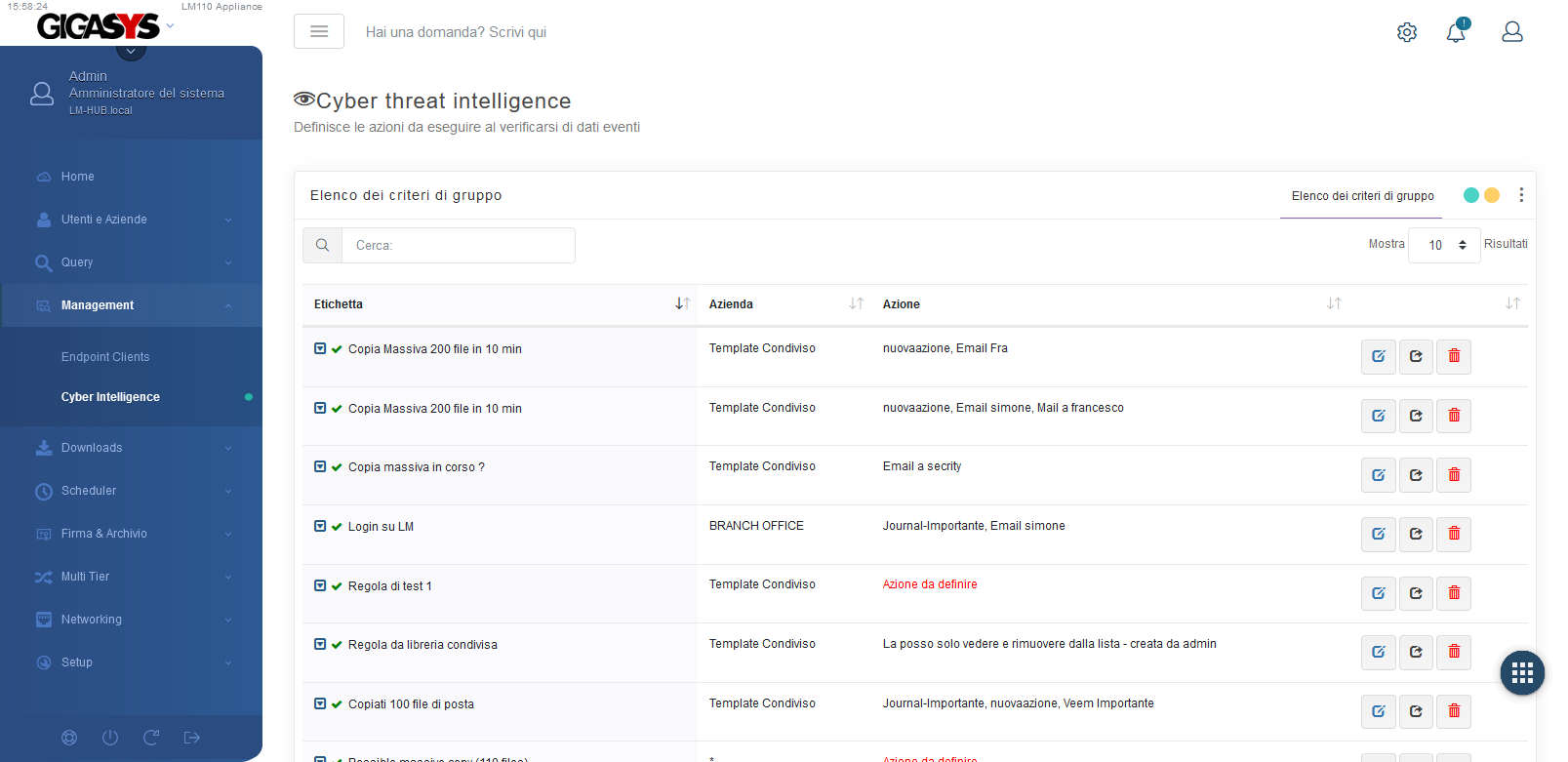

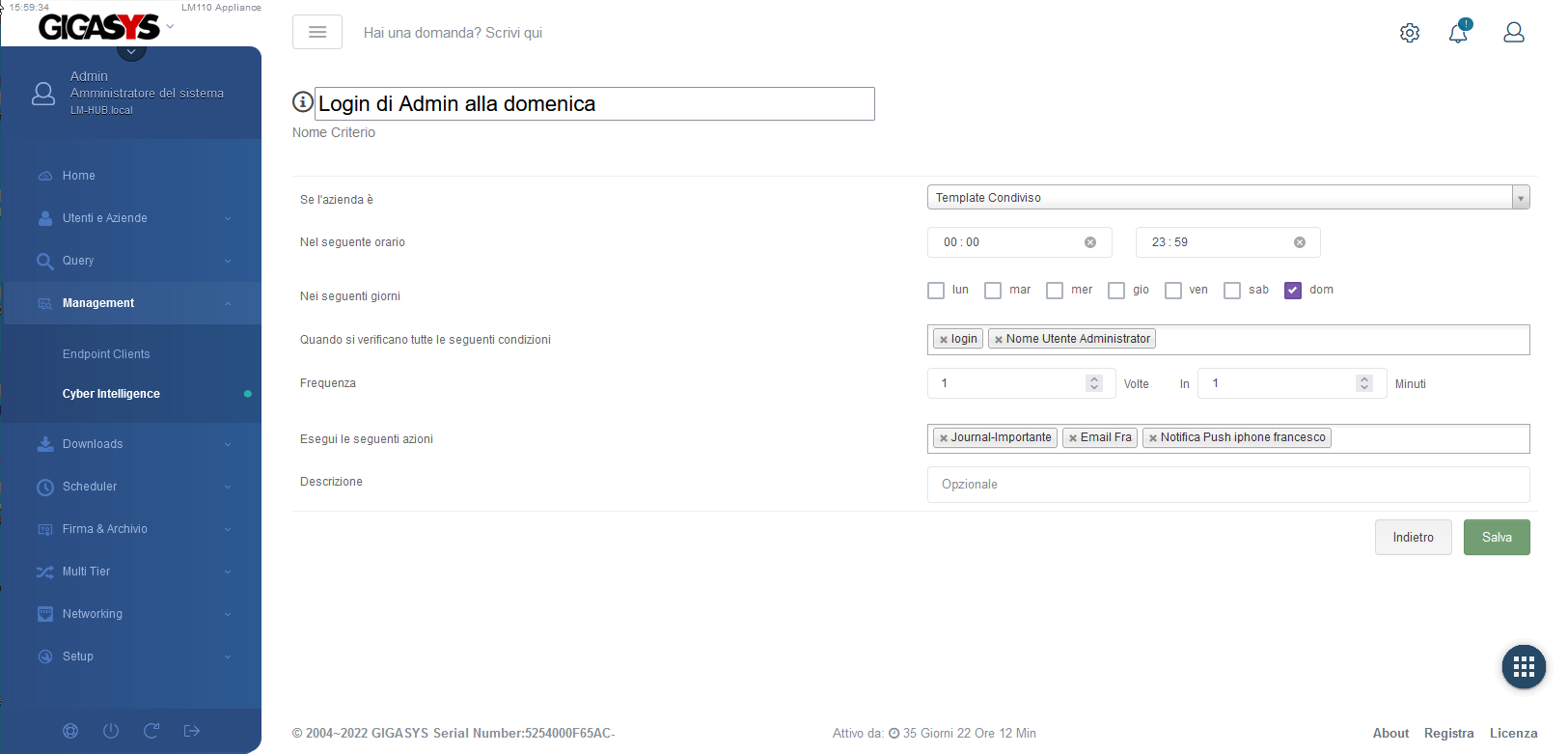

I log archiviati sono firmati digitalmente e resi inalterabili, inoltre è possibile

creare

delle

regole di cyber intelligence che permettono di agire al verificarsi di dati eventi (

totalmente

configurabile), come per esempio la notifica in tempo reale di accesso di un

amministratore

ad un dato sistema.

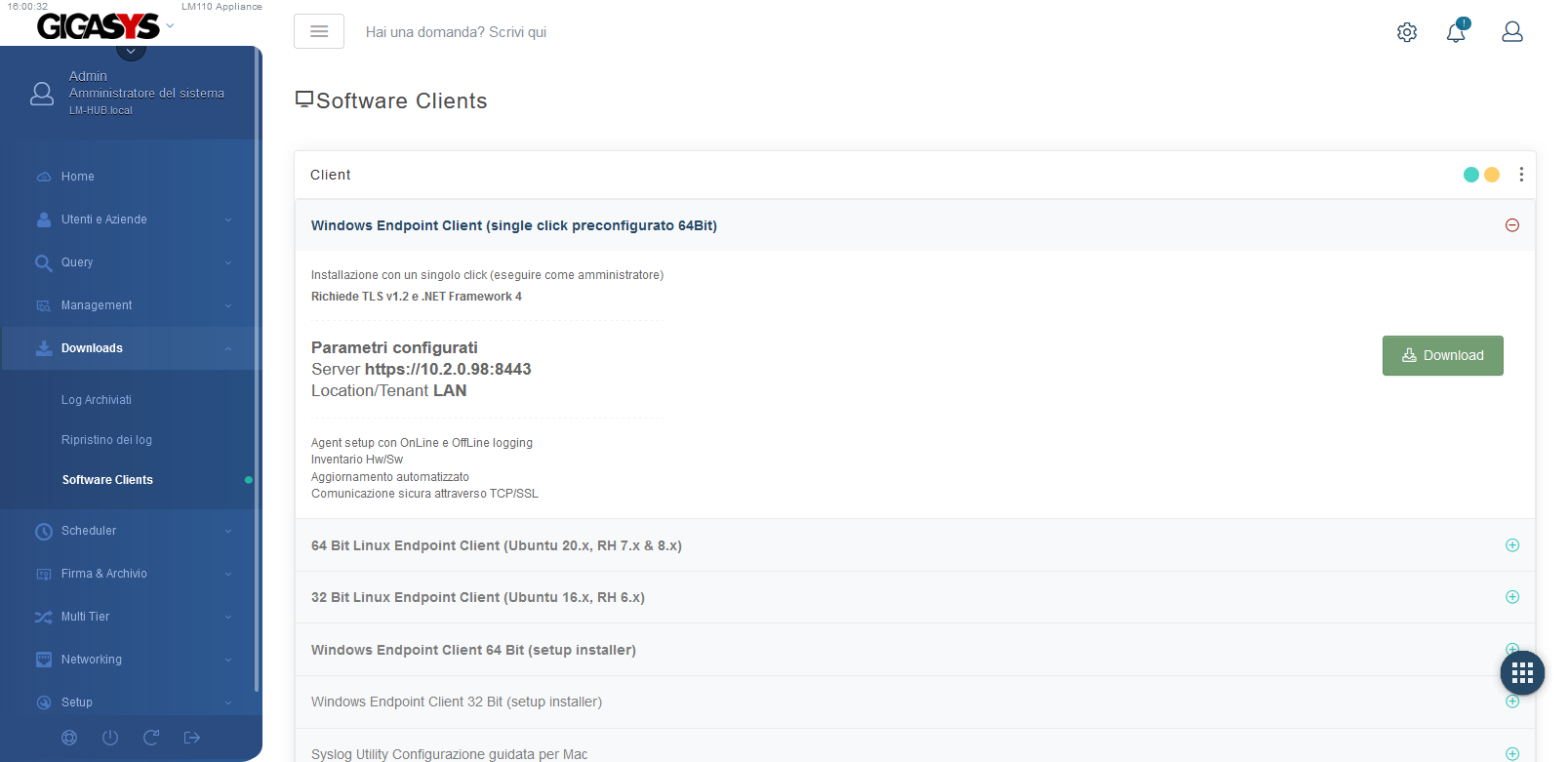

Il client per sistemi Windows* è persistente e trasmette in https le informazioni

all’appliance, questo avviene in modo totalmente automatizzato, qualora non fosse

possibile

comunicare

direttamente con l’appliance le informazioni saranno temporaneamente archiviate in

locale e

inviate non appena il client sarà in grado di contattare l’appliance.

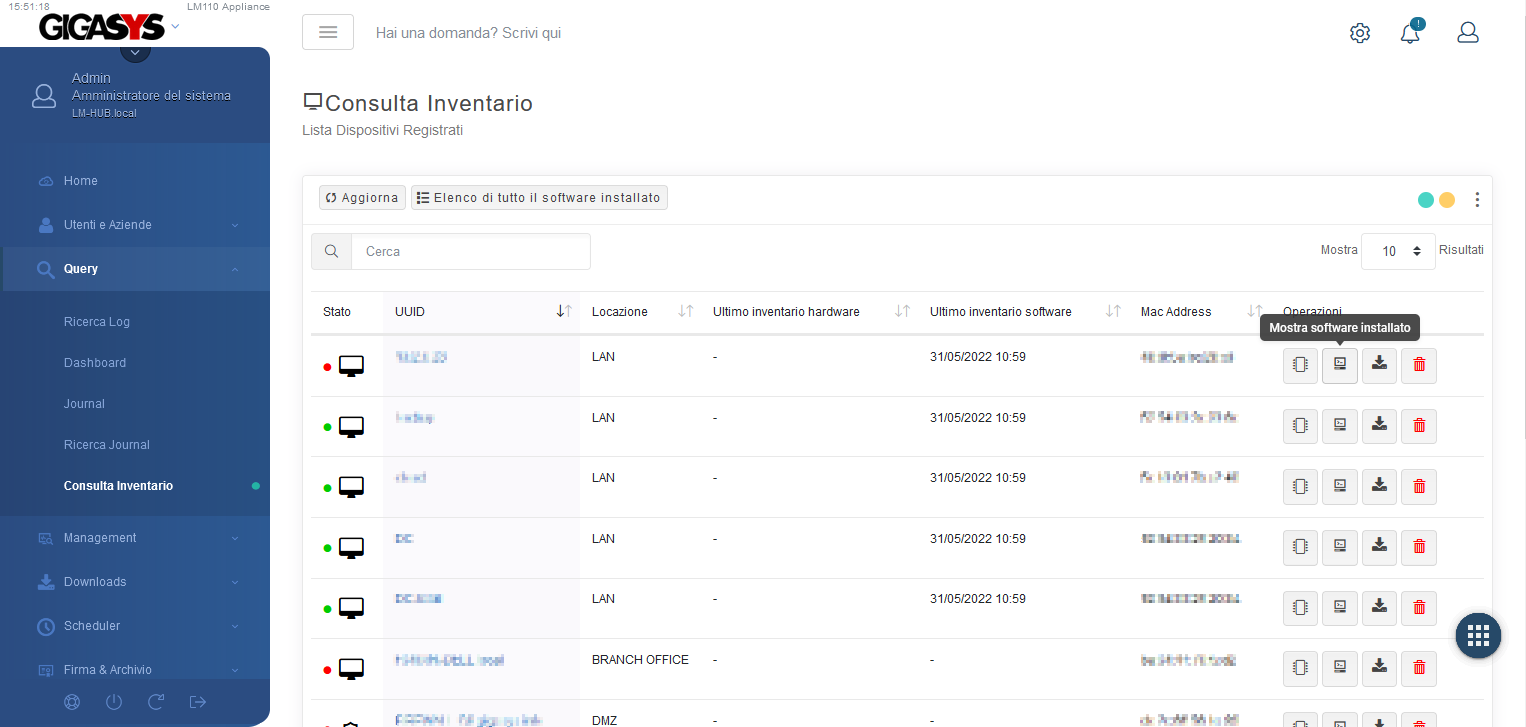

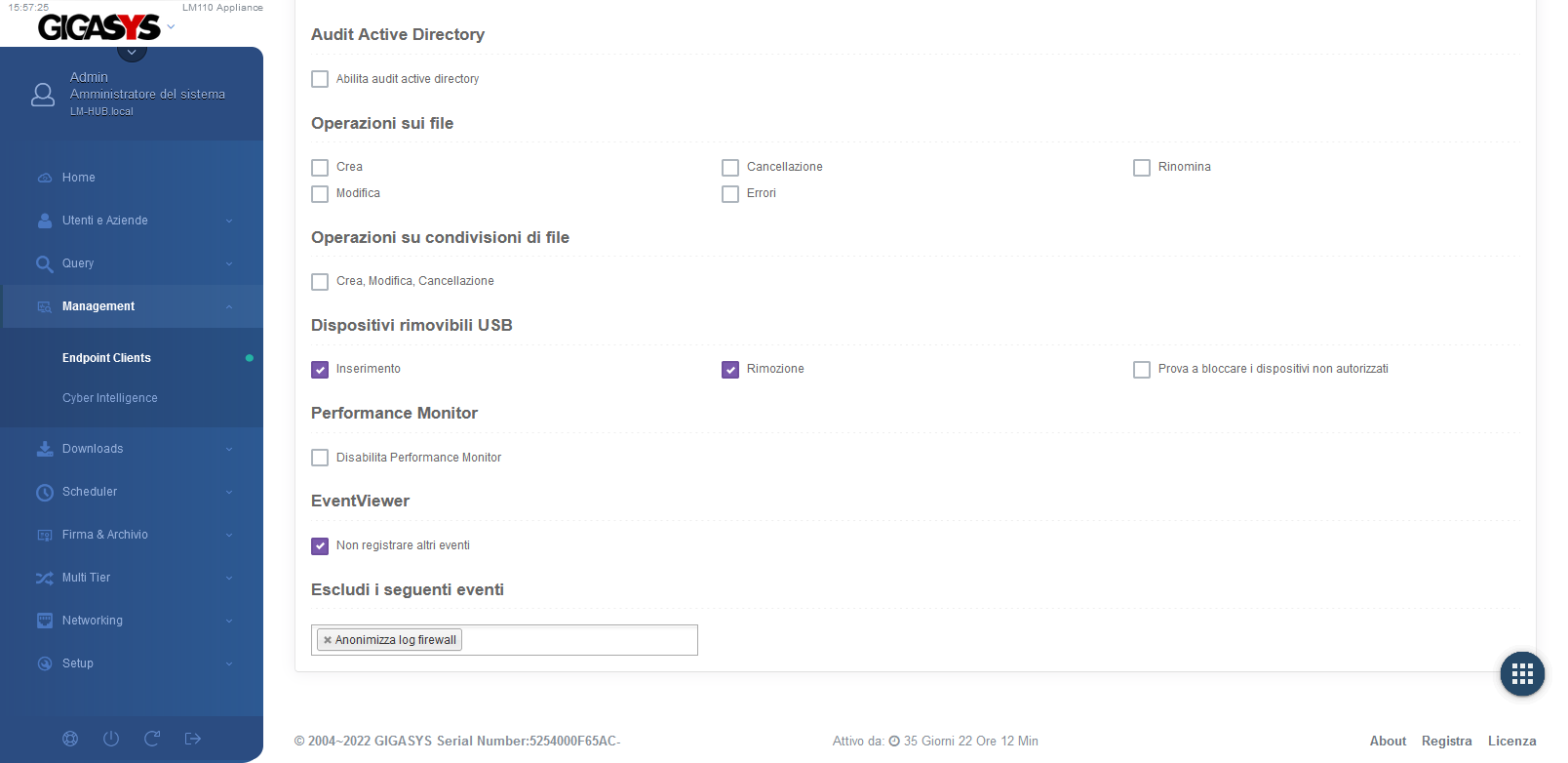

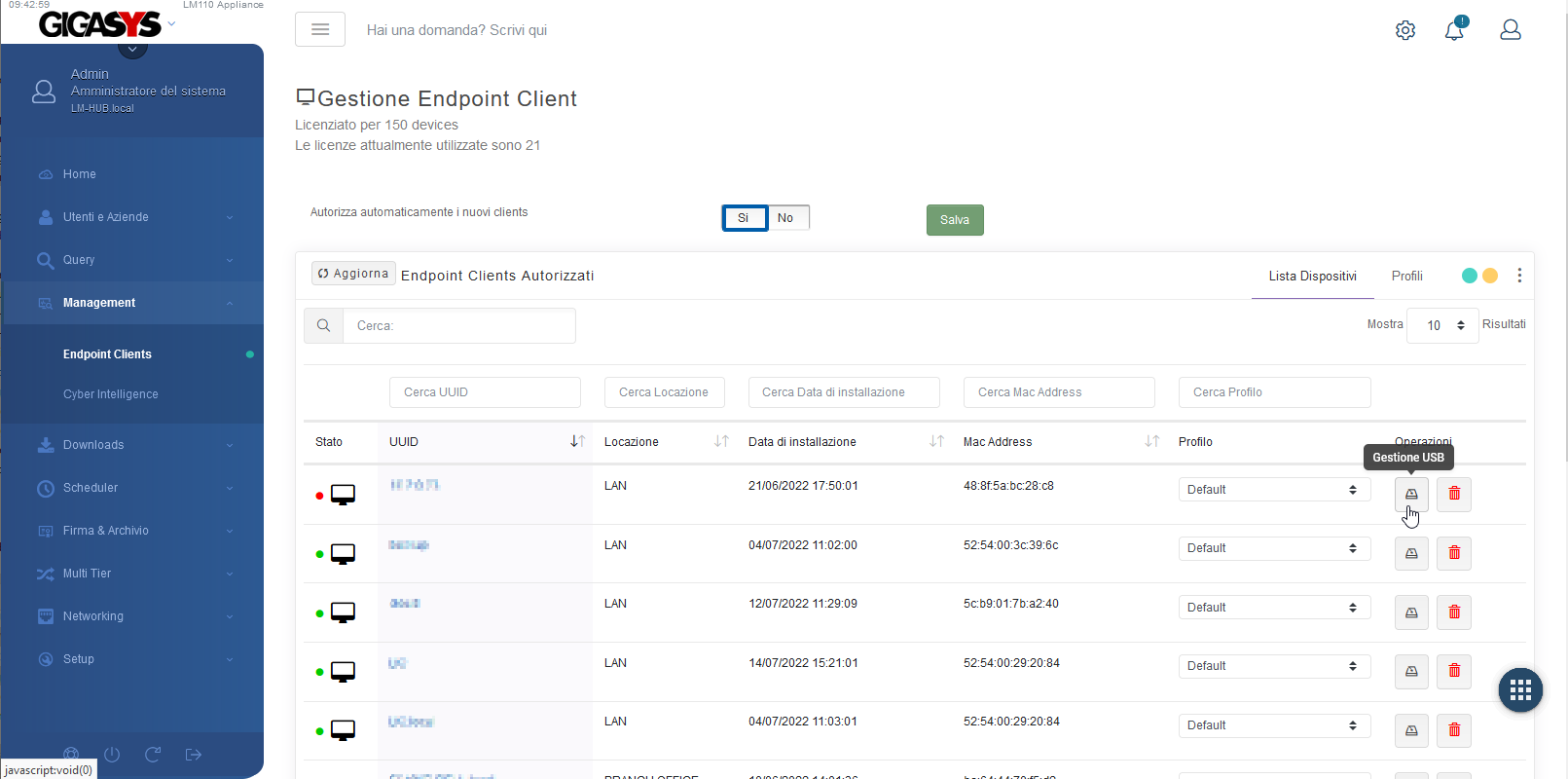

Il client per Windows permette di monitorare e/o inibire l’utilizzo dei dispositivi di

archiviazione USB direttamente dalla console centralizzata, inoltre

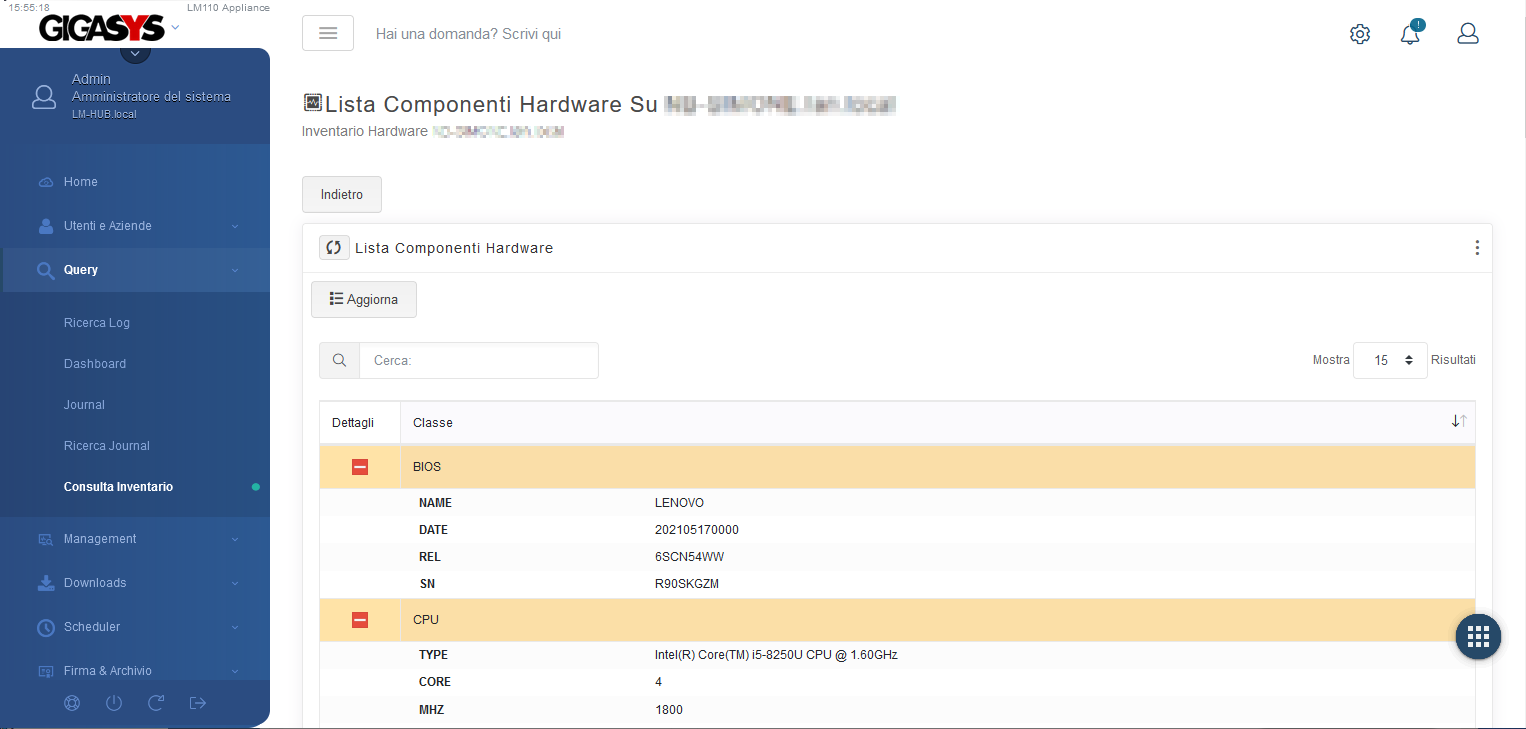

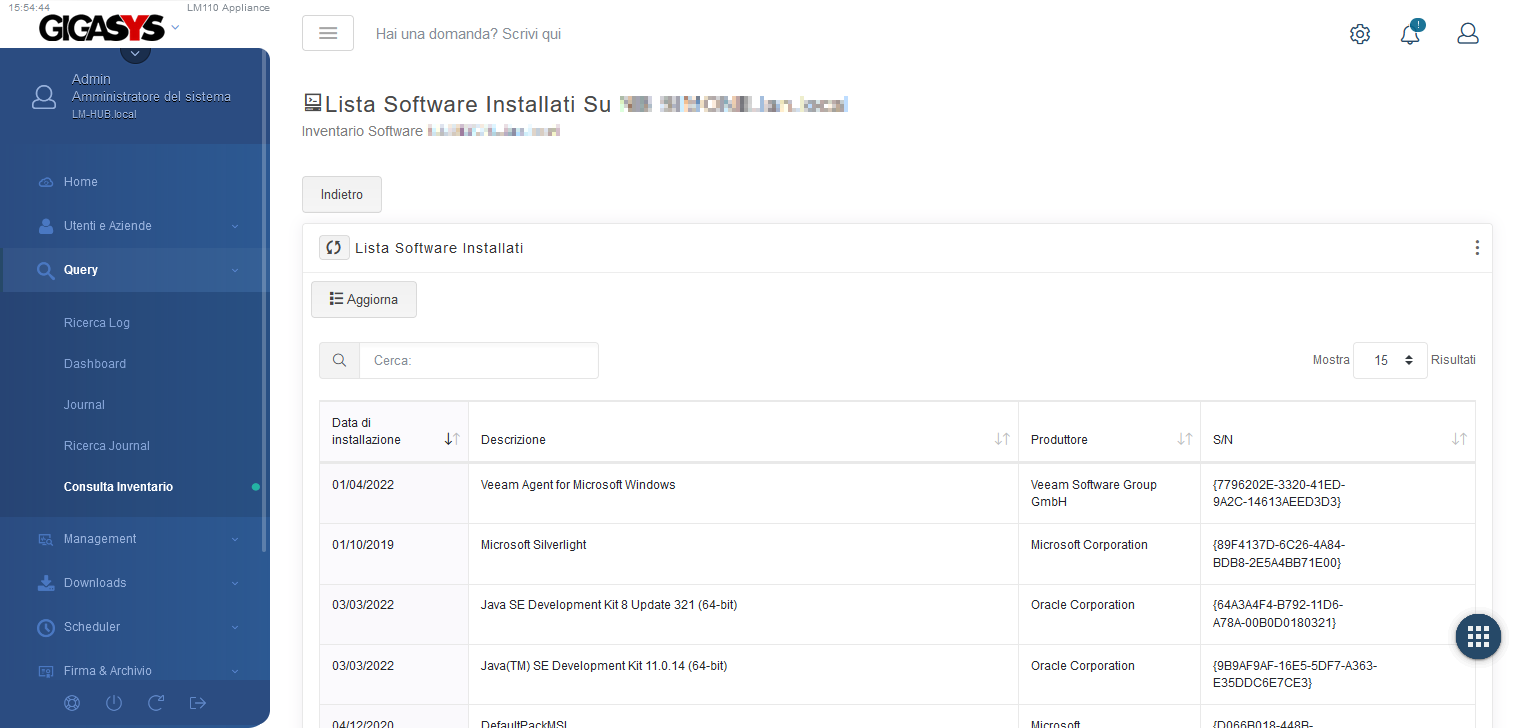

tra le varie caratteristiche del sistema di log management vi è la gestione

dell’inventario

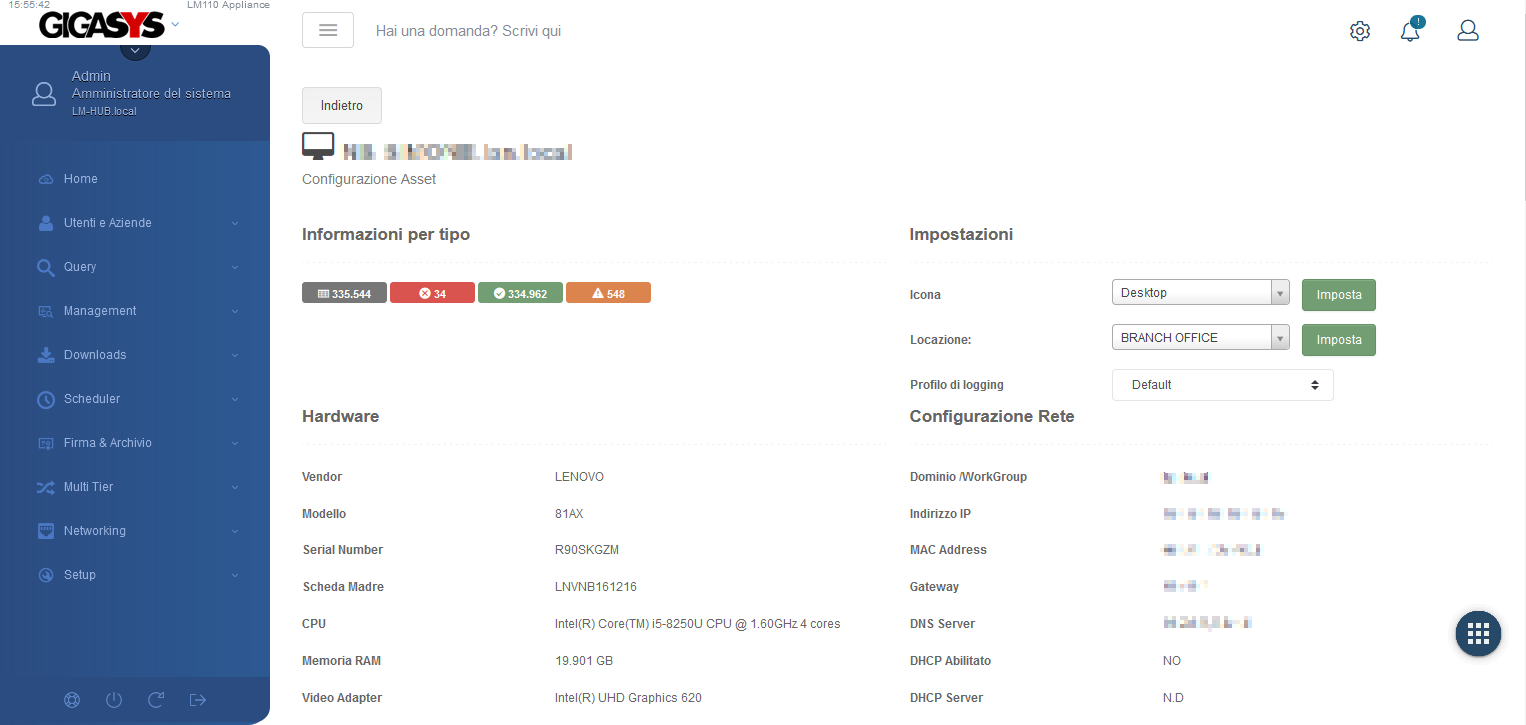

hardware e software che permette in modo intuitivo di capire quali software sono

installati

sui

vostri dispositivi oltre alle caratteristiche hardware degli stessi.

Il Log Manager è anche compatibile con il protocollo standard SysLog il che permette di

acquisire tutte le informazioni che qualunque apparato compatibile è in grado di inviare

all’appliance.

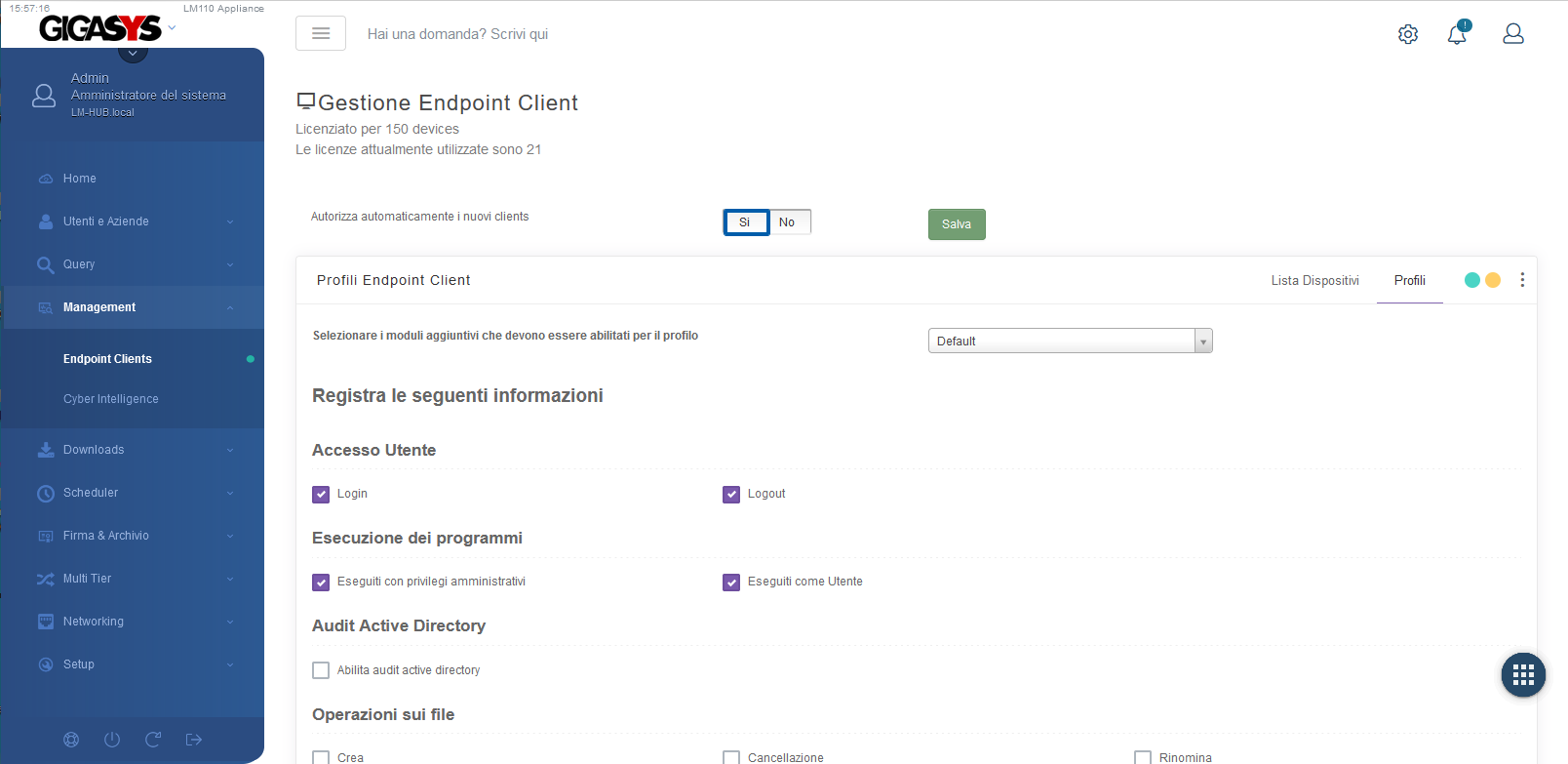

Principali caratteristiche di Endpoint Client

CONTINUITÀ DI REGISTRAZIONE

REGISTRAZIONE SICURA

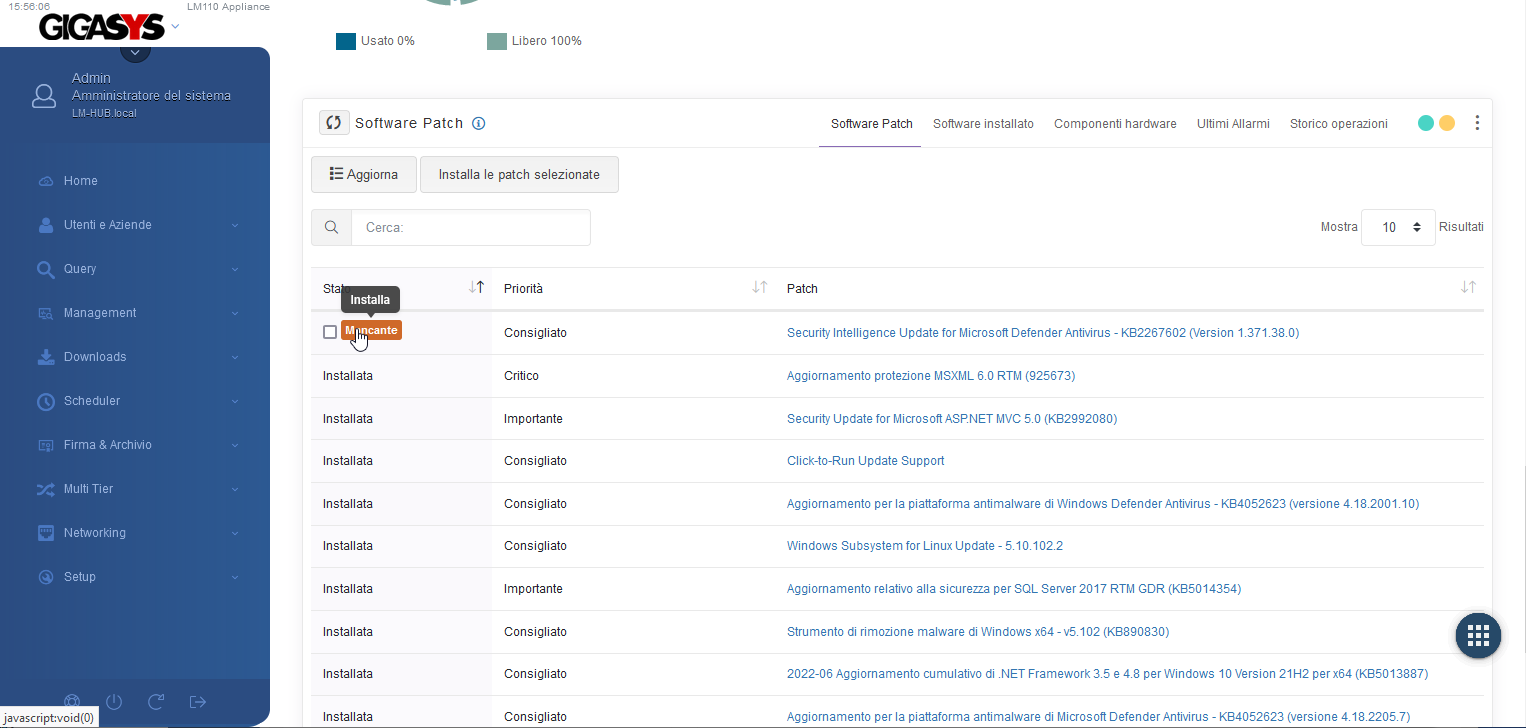

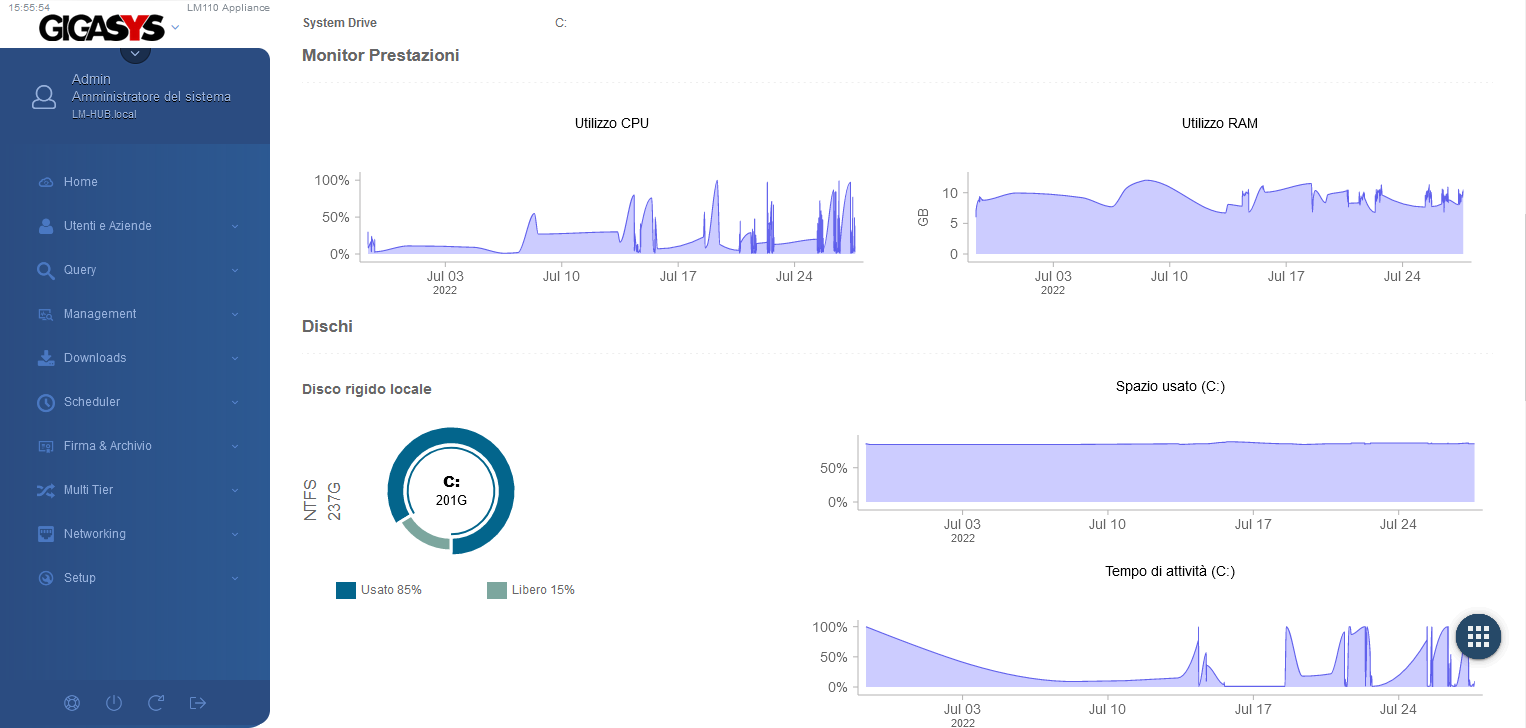

INVENTARIO E PERFORMANCE MONITOR

CYBER THREAT INTELLIGENCE

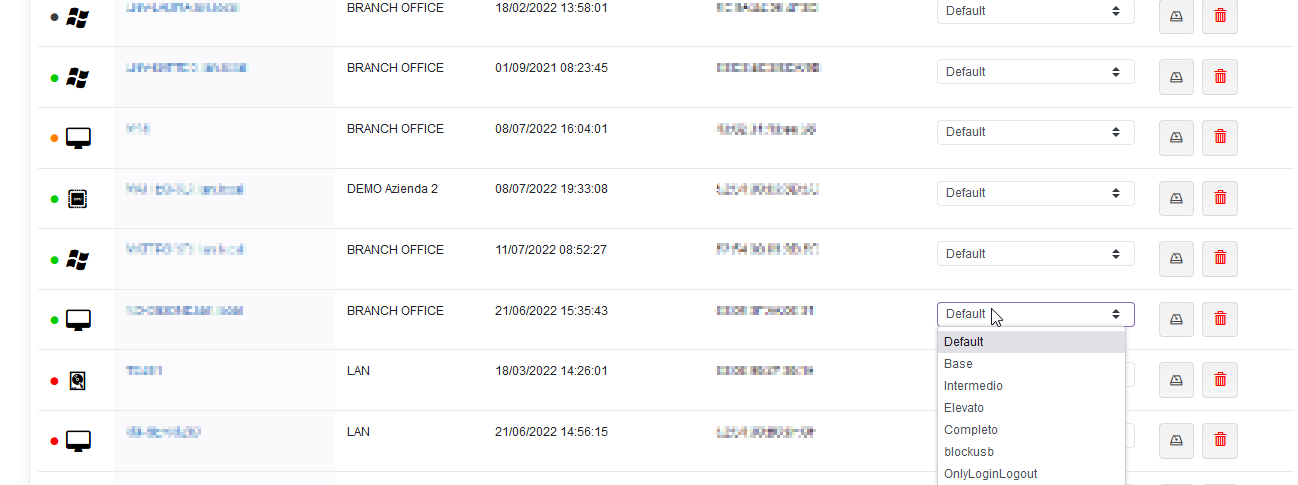

PROFILI DI LOGGING

CONTROLLO DEI DISPOSITIVI USB

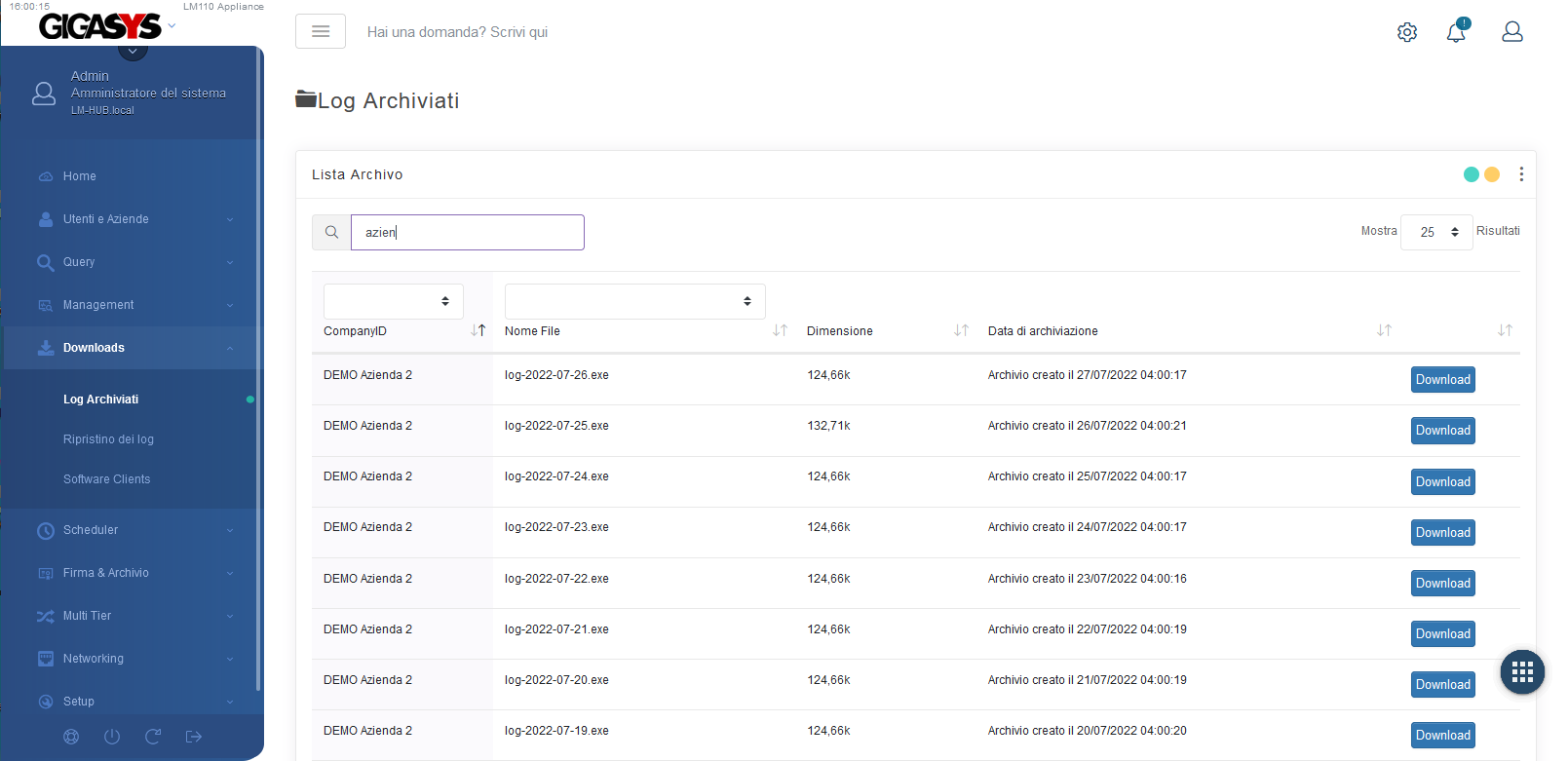

Archiviazione dei log sicura ed inalterabile

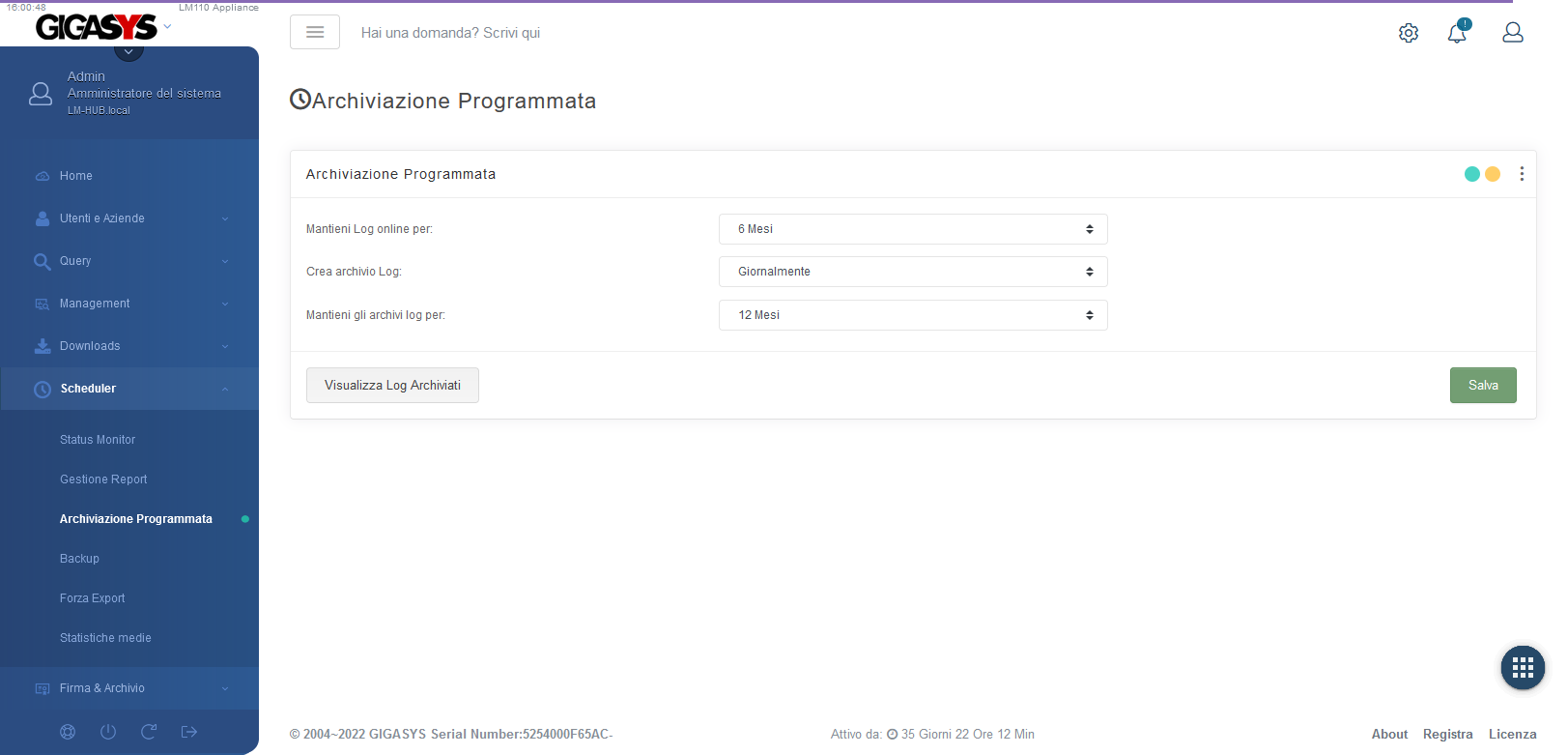

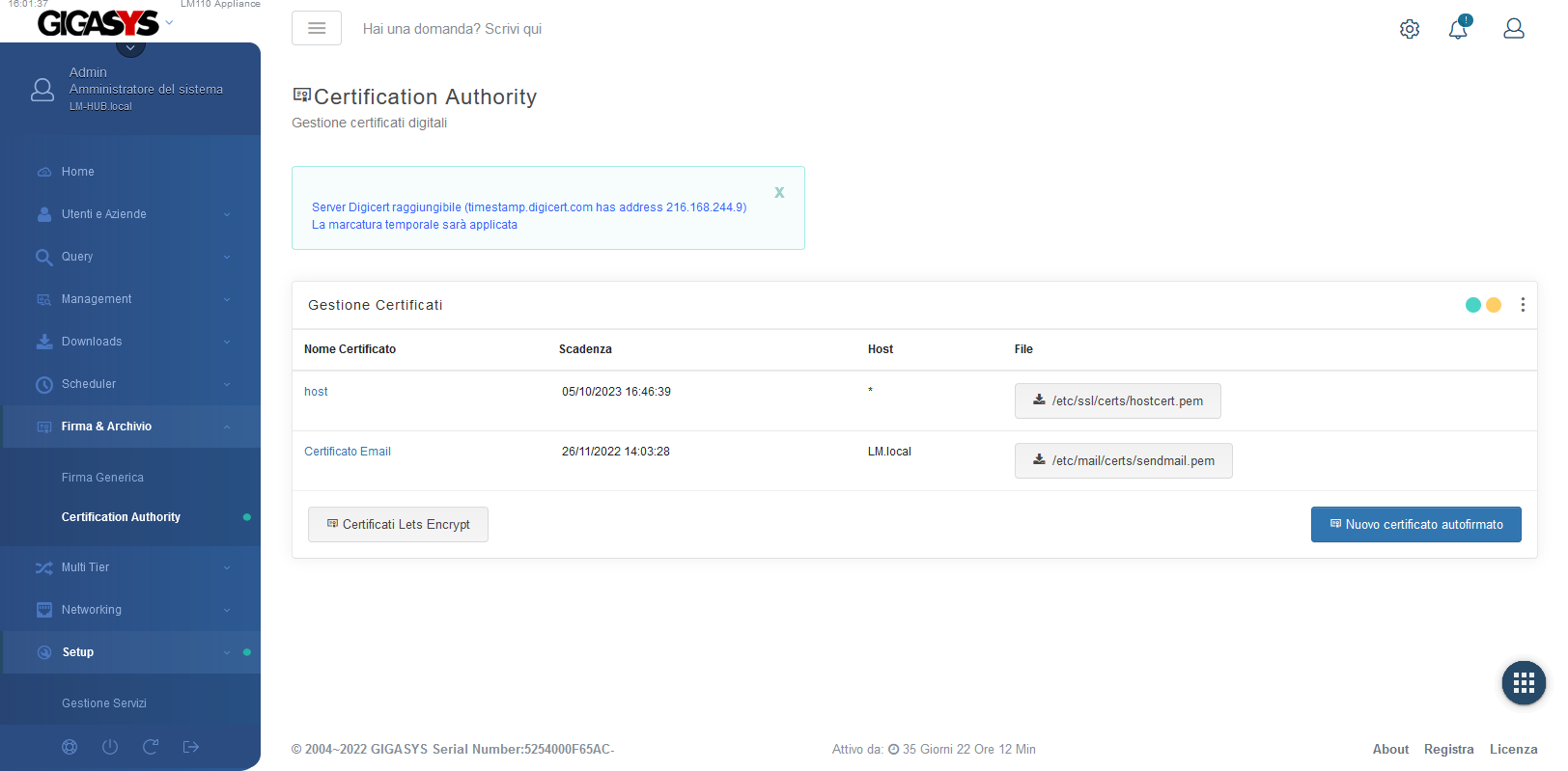

L’archiviazione schedulata crea un file di log in formato XML e SQL dump e ne appone la firma digitale e la marcatura temporale. Qualora dovesse essere effettuata una modifica al documento , “il sigillo” verrebbe rotto invalidando l’attendibilità dello stesso.

La gestione e consultazione tramite browser permette di disporre immediatamente dei dati ricercati

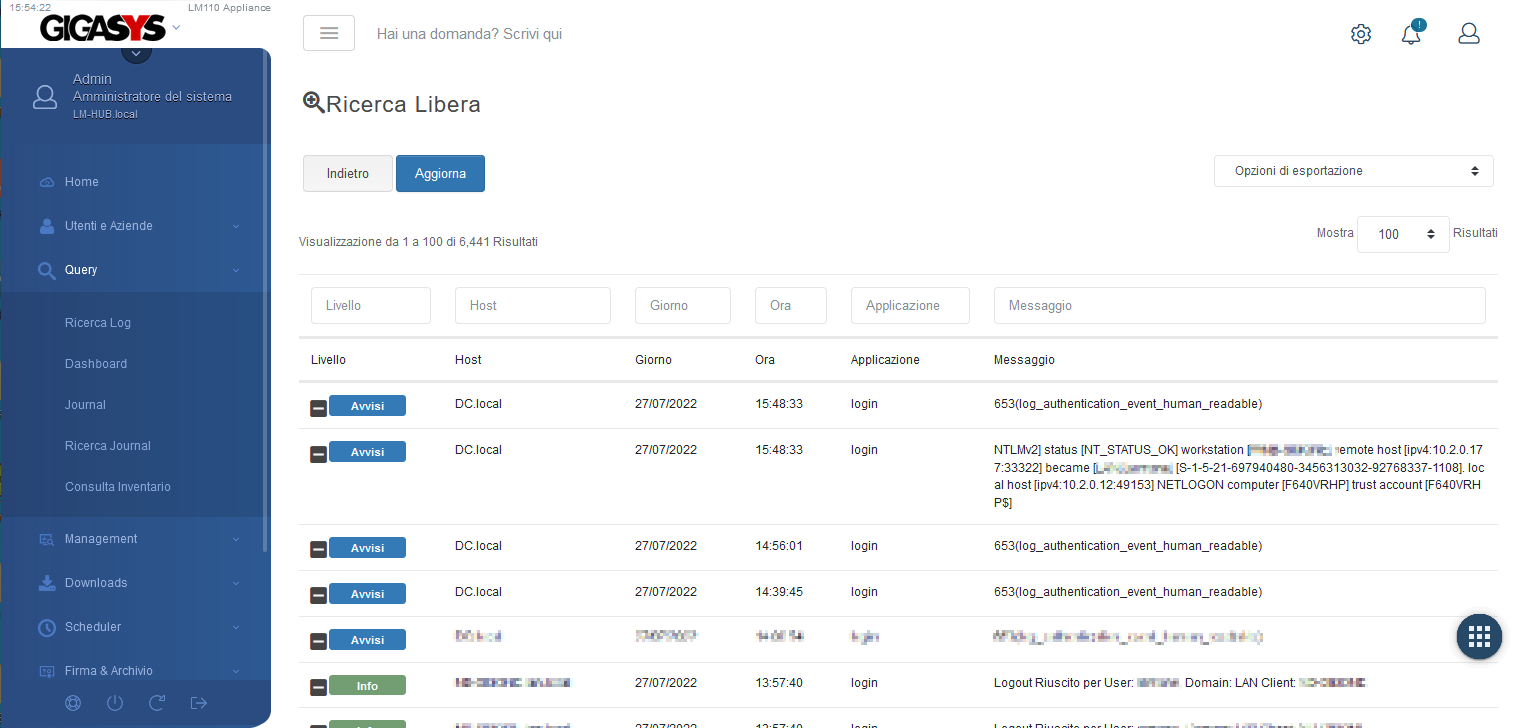

I log sono consultabili direttamente dall’interfaccia web di gestione dell’appliance tramite le apposite sezioni di ricerca libera, login/logout o file audit. Per ogni tipologia di ricerca è possibile salvare dei template per inserire automaticamente i parametri di ricerca maggiormente utilizzati. Un esempio di ricerca comune è la necessità di cercare i log degli amministratori per gli accessi ai server.

Archiviazione in tempo reale dei log dei seguenti sistemi:

Microsoft Windows 32 e 64 Bit.

Apple Macintosh OS X

Sistemi Linux.

Firewall.

Qualunque dispositivo che supporta syslog.

Qualunque applicativo in grado di scrivere eventi di Windows.

IBM AS400 (opzionale).

Il log manager di gigasys permette di accedere alle informazioni desiderate in modo

immediato.

Disponibilità di un modulo opzionale per la registrazione dei log di accesso per i sistemi IBM AS400, installabile in pochi minuti tramite la rete di rivenditori.

Perchè semplifica il compito del titolare/responsabile del trattamento ?

(Provvedimento del Garante della Privacy sugli ADS – 27 novembre 2008)

Il titolare del trattamento è tenuto alla verifica con cadenza almeno annuale

dell’operato dell’amministratore/i di sistema (ADS) con sistemi idonei alla

registrazione degli accessi, tentativi di accesso, disconnessioni ai sistemi

di elaborazione (log amministratori di sistema). Questi log devono essere

inalterabili e conservati per un periodo non inferiore a sei mesi.

(Per approfondimenti si consiglia di affidarsi al proprio consulente in

materia di Privacy).

Il sistema dispone di una doppia modalità di accesso. Una dedicata alla consultazione e alle impostazioni basilari dell’appliance ( accesso ADS) e una dedicata al titolare del trattamento (Amministratore delle chiavi di accesso dell’appliance) che può impostare i parametri di marcatura temporale e salvataggio.

La firma digitale applicata all’archivio garantisce l’inalterabilità dell’archivio log. La marcatura temporale garantisce la data certa dello stesso.

Perchè semplifica il compito degli amministratori di sistema?

Centralizzando in un’unica interfaccia i log degli apparati è possibile reperire velocemente le informazioni di errore o crash pregressi di PC, Server e gli apparati della rete aziendale.

Utilizzando una gestione dei log ottimale ed evidenziando le informazioni relative ad anomalie relativi a programmi o sistemi instabili.

Questo permette un pronto riscontro ad affermazioni spesso troppo generiche, come ad esempio “il programma non funziona” o “il computer si blocca”.